专利摘要

本发明公开一种脆弱性态势数据融合方法,通过构建脆弱性数据本体,可以对脆弱性的概念以及概念间的关系做出明确定义,有效地消除不同的采集工具所采集的异构数据之间的不一致性;考虑了不同扫描工具在脆弱性证据方面的差异,提供的证据的信任度存在差异,采用基于加权的D‑S证据理论方法对不同工具扫描的脆弱性态势数据进行融合,融合过程中的相对权重代表各探测工具的信任度,从而使得融合的结果能更加反应真实情况;当多种证据产生冲突时,可以得到更好的结果。

权利要求

1.一种脆弱性态势数据融合方法,其特征是,包括步骤如下:

步骤1、采用本体对网络脆弱性信息资源进行分类描述,并建立资源描述的层次关系,将不同工具检测到的网络脆弱性信息资源规划为统一表述,得到网络脆弱性本体;

步骤2、根据各种探测工具的检测能力不同,给定各种探测工具的相对权重,同时给出第一判决门限ε1和第二判决门限ε2;

步骤3、根据步骤1所得到的网络脆弱性本体,并利用漏洞的相关属性中的每个具体的CVE编号和漏洞的严重程度对各个探测工具进行基本概率分配,获得各个探测工具针对每个具体的CVE编号的基本概率,该基本概率包括漏洞存在的基本概率、漏洞不存在的基本概率和漏洞未知的基本概率;

步骤4、根据步骤2给定的各种探测工具的相对权重,对步骤3所得到的各个探测工具针对每个具体的CVE编号的3种基本概率分别进行加权,获得各个探测工具针对每个具体的CVE编号的加权概率,该加权概率包括漏洞存在的加权概率、漏洞不存在的加权概率和漏洞未知的加权概率;

步骤5、利用D-S证据理论的合成规则对步骤4所得到的各个探测工具针对每个具体的CVE编号的3种加权概率采用两两交叉融合计算的方法进行融合,融合了所有探测工具针对每个具体CVE编号的漏洞信息,获得针对每个具体CVE编号的融合概率,该融合概率包括漏洞存在的融合概率、漏洞不存在的融合概率和漏洞未知的融合概率;

步骤6、构造过滤规则,对步骤5所得出的针对每个具体CVE编号的3种融合概率采用过滤规则进行过滤;若满足过滤规则,即同时满足漏洞存在的融合概率大于第一判决门限ε1、漏洞未知的融合概率小于第二判决门限ε2、以及漏洞存在的融合概率大于漏洞不存在的融合概率这3个条件,则表明该漏洞存在;若不满足过滤规则,则表明该漏洞不存在。

2.根据权利要求1所述的一种脆弱性态势数据融合方法,其特征是,步骤1的子步骤如下:

步骤1-1、将网络脆弱性本体结构设计为多层结构;

步骤1-2、根据每个网络节点启动对应的Map函数,每个Map函数以键值对<网络标识符,网络IP地址>作为输入;

步骤1-3、Map函数根据网络IP地址操作网络节点,收集网络节点相关信息,调用网络脆弱性采集工具捕获网络脆弱性信息,并将采集到的网络脆弱性信息传入Combiner中间结果;

步骤1-4、Combiner以<网络标识符,网络脆弱性信息>为键值对,将采集到的各网络脆弱性信息送入规约函数;

步骤1-5、通过MapReduce的规约函数生成网络脆弱性本体。

3.根据权利要求2所述的一种脆弱性态势数据融合方法,其特征是,步骤1-1中,所设计的多层网络脆弱性本体的首层记录了漏洞信息;该漏洞信息的下一层记录了漏洞相关属性信息、漏洞的载体信息、检测漏洞采用的方式、漏洞的检测结果、针对不同漏洞的解决方法以及扫描漏洞所使用的工具;其中漏洞相关属性的下一层记录了漏洞的严重程度、漏洞的名字、通用的漏洞评分系统、对漏洞的概述以及存在的漏洞编号;其中漏洞载体信息记录了软件与操作系统、协议、主机以及端口。

4.根据权利要求2所述的一种脆弱性态势数据融合方法,其特征是,步骤1-5的子步骤如下:

步骤1-5-1、在规约函数中新建网络脆弱性本体模型;

步骤1-5-2、规约函数解析由中间结果传入的、以<网络标识符,网络脆弱性信息>为键值对的网络脆弱性信息资源,抽取其中需要进行本体描述的资源,对应到步骤1-1设计的网络脆弱性本体结构中的相应位置;

步骤1-5-3、规约函数根据步骤1-1所设计的网络脆弱性本体结构,建立网络脆弱性本体基本概念,包括脆弱性态势数据信息、脆弱性态势数据的相关属性信息、脆弱性态势数据的载体信息、检测脆弱性态势数据采用的方式、脆弱性态势数据的检测结果、针对不同脆弱性态势数据的解决方法、以及扫描脆弱性态势数据所使用的工具、脆弱性态势数据的严重程度、脆弱性态势数据的名字、通用的脆弱性态势数据评分系统、对脆弱性态势数据的概述、以及存在的脆弱性态势数据编号、软件及操作系统、协议、主机、以及端口;

步骤1-5-4、规约函数根据步骤1-5-2中抽取的网络脆弱性信息资源,创建网络脆弱性本体基本概念,并为每条网络脆弱性本体基本概念添加脆弱性态势数据实例、网络脆弱性态势数据实例与网络脆弱性本体基本概念之间的关系,其中每一条脆弱性态势数据实例对应于一条具体的脆弱性态势数据;

步骤1-5-5、规约函数将构建的本体模型以网络本体语言OWL文件的形式保存到Hadoop分布式文件系统中。

5.根据权利要求1所述的一种脆弱性态势数据融合方法,其特征是,步骤5中,利用D-S证据理论的合成规则对步骤4所得到的各个探测工具针对每个具体的CVE编号的3种加权概率采用两两融合计算的方法进行融合时,针对探测工具来说,采用的由前至后依次嵌套两两相融合的方式;即

先将第二个探测工具的3种加权概率与第一个探测工具的3种加权概率进行两两交叉融合得到第一次融合的3种概率;

再将第三个探测工具的3种加权概率与第一次融合的3种概率进行两两交叉融合得到第二次融合的3种概率,

后将第四个探测工具的3种加权概率与第二次融合的3种概率进行两两交叉融合得到第三次融合的3种概率,

以此类推,将第i个探测工具的3种加权概率与第i-2次融合的3种概率进行两两交叉融合得到第i-1次融合的3种概率,

最后,将第N个探测工具的3种加权概率与第N-2次融合的3种概率进行两两融合得到第N-1次融合的3种概率,这第N-1次融合的3种概率即为最终所需的融合概率,即漏洞存在的融合概率、漏洞不存在的融合概率和漏洞未知的融合概率;

上述i=3,4,…,N,其中N为探测工具的个数。

6.根据权利要求5所述的一种脆弱性态势数据融合方法,其特征是,步骤5中,在第一次两两交叉融合时,即将第二个探测工具的3种加权概率与第一个探测工具的3种加权概率进行两两交叉融合得到第一次融合的3种概率的计算公式为:

上述K1为第一个冲突信息。

7.根据权利要求6所述的一种脆弱性态势数据融合方法,其特征是,在第一次进行两两交叉融合时,第一个冲突信息K1为:

8.根据权利要求5所述的一种脆弱性态势数据融合方法,其特征是,步骤5中,在第一次之后的后续两两交叉融合时,即将第i个探测工具的3种加权概率与第i-2次融合的3种概率进行两两交叉融合得到第i-1次融合的3种概率的计算公式为:

上述Ki-1为第i-1个冲突信息。

9.根据权利要求8所述的一种脆弱性态势数据融合方法,其特征是,在第一次之后的后续两两交叉融合时,第i-1个冲突信息Ki-1为:

说明书

技术领域

本发明涉及网络安全技术领域,具体涉及一种脆弱性态势数据融合方法。

背景技术

随着互联网技术的快速发展,网络逐渐成为人们生活中不可缺少的一部分,网络危害也越来越严重。各种安全设备被用于检测网络中的攻击事件,但这些设备大多处于独立工作状态,网络安全管理人员无法及时、准确地感知整个网络的状态。在这种情况下,网络安全态势感知技术应运而生。

网络安全态势感知是指对海量、多源、异构安全数据进行融合处理,形成具体的态势信息,通过整合分析判断相应状况并预测未来的发展趋势。其中,脆弱性数据是指在硬件的设备实现、软件的安全配置策略以及协议的设计过程中所存在的漏洞信息,攻击者加以利用能够实现非法入侵及破坏,因此它是网络安全态势感知的主要数据来源之一。但是这些脆弱性数据一方面呈现出多源、异构的特点,另一方面不同的安全设备探测能力不同,存在相应的漏报和误报问题。因此迫切需要一种高效、可扩展的脆弱性数据融合方法,以更好地服务于网络安全态势感知中的态势评估和态势预测。

发明内容

本发明提供一种脆弱性态势数据融合方法,其基于本体和加权D-S证据理论,从而能够更好地服务于网络安全态势感知中的态势评估和态势预测。

为解决上述问题,本发明是通过以下技术方案实现的:

一种脆弱性态势数据融合方法,包括步骤如下:

步骤1、采用本体对网络脆弱性信息资源进行分类描述,并建立资源描述的层次关系,将不同工具检测到的网络脆弱性信息资源规划为统一表述,得到网络脆弱性本体;

步骤2、根据各种探测工具的检测能力不同,给定各种探测工具的相对权重,同时给出第一判决门限ε1和第二判决门限ε2;

步骤3、根据步骤1所得到的网络脆弱性本体,并利用漏洞的相关属性中的每个具体的CVE编号和漏洞的严重程度对各个探测工具进行基本概率分配,获得各个探测工具针对每个具体的CVE编号的基本概率,该基本概率包括漏洞存在的基本概率、漏洞不存在的基本概率和漏洞未知的基本概率;

步骤4、根据步骤2给定的各种探测工具的相对权重,对步骤3所得到的各个探测工具针对每个具体的CVE编号的3种基本概率分别进行加权,获得各个探测工具针对每个具体的CVE编号的加权概率,该加权概率包括漏洞存在的加权概率、漏洞不存在的加权概率和漏洞未知的加权概率;

步骤5、利用D-S证据理论的合成规则对步骤4所得到的各个探测工具针对每个具体的CVE编号的3种加权概率采用两两交叉融合计算的方法进行融合,融合了所有探测工具针对每个具体CVE编号的漏洞信息,获得针对每个具体CVE编号的融合概率,该融合概率包括漏洞存在的融合概率、漏洞不存在的融合概率和漏洞未知的融合概率;

步骤6、构造过滤规则,对步骤5所得出的针对每个具体CVE编号的3种融合概率采用过滤规则进行过滤;若满足过滤规则,即同时满足漏洞存在的融合概率大于第一判决门限ε1、漏洞未知的融合概率小于第二判决门限ε2、以及漏洞存在的融合概率大于漏洞不存在的融合概率这3个条件,则表明该漏洞存在;若不满足过滤规则,则表明该漏洞不存在。

上述步骤1的子步骤如下:

步骤1-1、将网络脆弱性本体结构设计为多层结构;

步骤1-2、根据每个网络节点启动对应的Map函数,每个Map函数以键值对<网络标识符,网络IP地址>作为输入;

步骤1-3、Map函数根据网络IP地址操作网络节点,收集网络节点相关信息,调用网络脆弱性采集工具捕获网络脆弱性信息,并将采集到的网络脆弱性信息传入Combiner中间结果;

步骤1-4、Combiner以<网络标识符,网络脆弱性信息>为键值对,将采集到的各网络脆弱性信息送入规约函数;

步骤1-5、通过MapReduce的规约函数生成网络脆弱性本体。

上述步骤1-1中,所设计的多层网络脆弱性本体的首层记录了漏洞信息;该漏洞信息的下一层记录了漏洞相关属性信息、漏洞的载体信息、检测漏洞采用的方式、漏洞的检测结果、针对不同漏洞的解决方法以及扫描漏洞所使用的工具;其中漏洞相关属性的下一层记录了漏洞的严重程度、漏洞的名字、通用的漏洞评分系统、对漏洞的概述以及存在的漏洞编号;其中漏洞载体信息记录了软件与操作系统、协议、主机以及端口。

上述步骤1-5的子步骤如下:

步骤1-5-1、在规约函数中新建网络脆弱性本体模型;

步骤1-5-2、规约函数解析由中间结果传入的、以<网络标识符,网络脆弱性信息>为键值对的网络脆弱性信息资源,抽取其中需要进行本体描述的资源,对应到步骤1-1设计的网络脆弱性本体结构中的相应位置;

步骤1-5-3、规约函数根据步骤1-1所设计的网络脆弱性本体结构,建立网络脆弱性本体基本概念,包括脆弱性态势数据信息、脆弱性态势数据的相关属性信息、脆弱性态势数据的载体信息、检测脆弱性态势数据采用的方式、脆弱性态势数据的检测结果、针对不同脆弱性态势数据的解决方法、以及扫描脆弱性态势数据所使用的工具、脆弱性态势数据的严重程度、脆弱性态势数据的名字、通用的脆弱性态势数据评分系统、对脆弱性态势数据的概述、以及存在的脆弱性态势数据编号、软件及操作系统、协议、主机、以及端口;

步骤1-5-4、规约函数根据步骤1-5-2中抽取的网络脆弱性信息资源,创建网络脆弱性本体基本概念,并为每条网络脆弱性本体基本概念添加脆弱性态势数据实例、网络脆弱性态势数据实例与网络脆弱性本体基本概念之间的关系,其中每一条脆弱性态势数据实例对应于一条具体的脆弱性态势数据;

步骤1-5-5、规约函数将构建的本体模型以网络本体语言OWL文件的形式保存到Hadoop分布式文件系统中。

上述步骤5中,利用D-S证据理论的合成规则对步骤4所得到的各个探测工具针对每个具体的CVE编号的3种加权概率采用两两融合计算的方法进行融合时,针对探测工具来说,采用的由前至后依次嵌套两两相融合的方式;即

先将第二个探测工具的3种加权概率与第一个探测工具的3种加权概率进行两两交叉融合得到第一次融合的3种概率;

再将第三个探测工具的3种加权概率与第一次融合的3种概率进行两两交叉融合得到第二次融合的3种概率,

后将第四个探测工具的3种加权概率与第二次融合的3种概率进行两两交叉融合得到第三次融合的3种概率,

以此类推,将第i个探测工具的3种加权概率与第i-2次融合的3种概率进行两两交叉融合得到第i-1次融合的3种概率,

最后,将第N个探测工具的3种加权概率与第N-2次融合的3种概率进行两两融合得到第N-1次融合的3种概率,这第N-1次融合的3种概率即为最终所需的融合概率,即漏洞存在的融合概率、漏洞不存在的融合概率和漏洞未知的融合概率;

上述i=3,4,…,N,其中N为探测工具的个数。

上述步骤5中,在第一次两两交叉融合时,即将第二个探测工具的3种加权概率与第一个探测工具的3种加权概率进行两两交叉融合得到第一次融合的3种概率的计算公式为:

上述K1为第一个冲突信息:

上述步骤5中,在第一次之后的后续两两交叉融合时,即将第i个探测工具的3种加权概率与第i-2次融合的3种概率进行两两交叉融合得到第i-1次融合的3种概率的计算公式为:

上述Ki-1为第i-1个冲突信息:

由于两两交叉融合的概率计算公式中存在 的系数,因此在第一次两两交叉融合时,若两者冲突信息K为1时,则表明这2个概率不能使用D-S证据理论的合成规则,此时需要第二个探测工具的3种加权概率删除后,再进行后续的融;在第一次之后的后续两两交叉融合时,若两者冲突信息K为1时,则表明这2个概率不能使用D-S证据理论的合成规则,此时需要第i个探测工具的3种加权概率删除后,再进行后续的融合。

与现有技术相比,本发明一种脆弱性态势数据融合方法的优点为:

1、通过构建脆弱性数据本体,可以对脆弱性的概念以及概念间的关系做出明确定义,有效地消除不同的采集工具所采集的异构数据之间的不一致性;

2、考虑了不同扫描工具在脆弱性证据方面的差异,提供的证据的信任度存在差异,采用基于加权的D-S证据理论方法对不同工具扫描的脆弱性态势数据进行融合,融合过程中的相对权重代表各探测工具的信任度,从而使得融合的结果能更加反应真实情况;

3、当多种证据产生冲突时,可以得到更好的结果。

附图说明

图1为一种脆弱性态势数据融合方法实施例的总体流程图;

图2为网络脆弱性本体构建原理图;

图3为网络脆弱性本体的结构图;

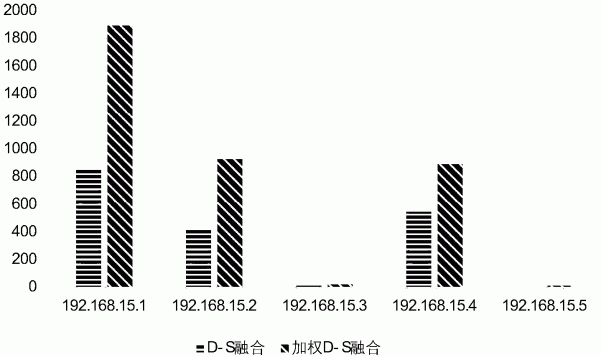

图4为单个探测工具和加权D-S证据理论融合效果对比柱状图;

图5为D-S证据理论和加权D-S证据理论融合方法效果对比柱状图。

具体实施方式

为使本发明的目的、技术方案和优点更加清楚明白,以下结合具体实例,并参照附图,对本发明进一步详细说明。

针对本一种脆弱性态势数据融合方法实施例使用的实验数据主要是通过探测工具OpenVAS和Nessus针对实验室搭建的攻击环境中网络设备、操作系统、数据库和应用服务等进行扫描而得来的,本实例选取开源的专用于测试系统脆弱性的操作系统,因此会存在较多的漏洞。通过探测工具扫描的数据包含Scan Information(扫描信息)、HostInformation(主机信息)、Result Summary(总的结果数)、Result Details(扫描结果的详细信息)。

为了验证本方法的有效性,利用本体对探测工具OpenVAS和Nessus扫描的脆弱性信息资源规划为统一表述作为脆弱性态势融合方法实例的数据集,由于扫描结果给出了每种漏洞存在的概率为P,本实例中设漏洞不存在的概率为0,漏洞未知概率为1-P。OpenVAS中存在漏洞的概率P的取值在0.7左右,当只在Nessus中出现的条目时,构造OpenVAS对应的条目基本概率分配变为不存在的概率为0.7,漏洞未知的概率为0.3。

一种脆弱性态势数据融合方法,其总体结构框图如图1所示,采用本体对各种探测工具采集来的脆弱性信息资源规划为统一表述,在此基础上利用加权D-S证据理论进行融合分析,通过构造概率分配以及加权融合处理,综合各探测工具的结果,使得融合的结果更能反应真实情况。具体来说,包括如下步骤:

步骤S1、采用本体对网络脆弱性信息资源进行分类描述,并建立资源描述的层次关系,将不同工具检测到的网络脆弱性信息资源规划为统一表述。参见图2。

S1-1、本例将网络漏洞本体结构设计为多层结构,首层记录了漏洞信息(Vulnerability)。所述漏洞信息的下一层记录了漏洞相关属性信息(VulProperty)、漏洞的载体信息(VulVector)、检测漏洞采用的方式(Method)、漏洞的检测结果(Result)、针对不同漏洞的解决方法(Solution)以及扫描漏洞所使用的工具(Tool)。所述漏洞相关属性(VulProperty)的下一层包括漏洞的严重程度(Severity)、漏洞的名字(name)、通用的漏洞评分系统(CVSS)、对漏洞的概述(Summary)以及存在的漏洞编号(CVE);所述漏洞载体信息(VulVector)记录了软件/操作系统(Software/OS)、协议(Protocol)、主机(Host)以及端口(Port),如图3所示。

S1-2、根据每个网络节点(图2中的N1到Nn)启动对应的Map函数,每个Map函数以键值对<网络标识符,网络IP地址>(图2中的<N1,IP1>到<Nn,IPn>)作为输入;

S1-3、Map函数根据网络IP地址操作网络节点,收集网络节点相关信息,调用网络脆弱性采集工具捕获漏洞信息,并将采集到的漏洞信息传入Combiner中间结果;

S1-4、Combiner以<网络标识符,网络漏洞信息>为键值对(图2中的<N1,I1>到<Nn,In>),将采集到的各网漏洞信息送入规约函数(图2中的Reduce1到Reduce m);

S1-5、通过MapReduce的规约函数生成网络漏洞本体(图2中的本体O1到Om)。

S1-5-1、在规约函数中新建网络漏洞本体模型;

S1-5-2、规约函数解析由中间结果传入的、以<网络标识符,网络漏洞信息>为键值对的网络漏洞信息资源,抽取其中需要进行本体描述的资源,对应到步骤S1-1设计的网络漏洞本体结构中的相应位置;

S1-5-3、规约函数根据步骤S1-1所设计的网络漏洞本体结构,建立网络漏洞本体基本概念,包括漏洞数据信息(Vulnerability)、漏洞的相关属性信息(VulProperty)、漏洞的载体信息(VulVector)、检测漏洞采用的方式(Method)、漏洞的检测结果(Result)、针对不同漏洞的解决方法(Solution)、以及扫描漏洞所使用的工具(Tool)、漏洞的严重程度(Severity)、漏洞的名字(name)、通用的漏洞评分系统(CVSS)、对漏洞的概述(Summary)、以及存在的漏洞编号(CVE)、软件及操作系统(Software/OS)、协议(Protocol)、主机(Host)、以及端口(Port);

S1-5-4、规约函数根据步骤S1-5-2中抽取的网络漏洞信息资源,创建网络漏洞本体基本概念,并为每条网络漏洞本体基本概念添加漏洞实例、网络漏洞实例与网络漏洞本体基本概念之间的关系,其中每一条漏洞实例对应于一条具体的漏洞;

S1-5-5、规约函数将构建的本体模型以网络本体语言OWL文件的形式保存到Hadoop分布式文件系统中。

步骤S2、根据各种探测工具的检测能力不同,给定各种探测工具的相对权重,同时给出第一判决门限ε1和第二判决门限ε2的具体值。

根据Nessus和OpenVSA两种探测工具的检测能力不同,给出两种探测工具的相对权重Nessus为0.7,OpenVSA为0.3,并给出判决门限的具体值ε1=0.5,ε2=0.1。

步骤S3、由于脆弱性数据是指在硬件的设备实现、软件的安全配置策略以及协议的设计过程中所存在的漏洞信息,本方法采用漏洞表述脆弱性,且每一条具体的漏洞代表步骤1中一个脆弱性态势数据实例。根据步骤1所得到的网络脆弱性本体,根据漏洞的相关属性中的每个具体的CVE(公共漏洞和暴露)编号和漏洞的严重程度对各个探测工具进行基本概率分配,获得各个探测工具针对每个具体的CVE编号的漏洞存在的基本概率、漏洞不存在的基本概率和未知的基本概率。

根据步骤S1所得到的网络漏洞本体,根据漏洞的相关属性中的每个具体的CVE(公共漏洞和暴露)编号和漏洞的严重程度对Nessus和OpenVSA两种探测工具进行基本概率分配,获得Nessus和OpenVSA两种探测工具针对每个具体的CVE编号的仅存在于Nessus中时漏洞存在的基本概率、漏洞不存在的基本概率和漏洞未知的基本概率,如表1所示;

表1

步骤S4、根据步骤2给定的各种探测工具的相对权重,对步骤3所得到的各个探测工具针对每个具体的CVE编号的漏洞存在的基本概率、漏洞不存在的基本概率和未知的基本概率进行加权,获得各个探测工具针对每个具体的CVE编号的漏洞存在的加权概率、漏洞不存在的加权概率和未知的加权概率。

根据步骤S2给定的两种探测工具的相对权重Nessus为0.7,OpenVSA为0.3,对步骤S3所得到的Nessus和OpenVSA两种探测工具针对每个具体的CVE编号的漏洞存在的基本概率、漏洞不存在的基本概率和漏洞未知的基本概率进行加权,获得Nessus和OpenVSA两种探测工具针对每个具体的CVE编号的漏洞存在的加权概率、漏洞不存在的加权概率和漏洞未知的加权概率,如表2所示;

表2

步骤S5、利用D-S证据理论的合成规则对步骤S4所得到的Nessus和OpenVSA两种探测工具针对每个具体的CVE编号的漏洞存在的加权概率、漏洞不存在的加权概率和漏洞未知的加权概率采用两两融合计算的方法进行融合,融合了所有探测工具针对每个具体CVE编号的漏洞信息,获得针对每个具体CVE编号的漏洞存在的融合概率、漏洞不存在的融合概率和漏洞未知的融合概率,如表3所示;

表3

S5-1、定义K表示两个证据之间的冲突信息,针对某一具体CVE编号的漏洞,每一种探测工具收集的漏洞信息代表一种证据,K=第一种探测工具的漏洞存在的加权概率*第二种探测工具的漏洞不存在的加权概率+第一种探测工具的漏洞不存在的加权概率*第二种探测工具的漏洞存在的加权概率,K值越小,表示两个证据间的冲突越小,K值越大,意味着两个证据间的冲突越大,当K值为1时,两个证据相互矛盾,不能使用D-S合成规则。

在本实施例中,定义K表示两个证据之间的冲突信息,K=0.9*0.3+0.1*0=0.27。

S5-2、

在本实施例中,

S5-3、

在本实施例中,

S5-4、

在本实施例中,漏洞未知的融合概率=1-0.863-0.136=0.001。

步骤S6、构造过滤规则,对步骤5所得出的针对每个具体CVE编号的漏洞存在的融合概率、漏洞不存在的融合概率和未知的融合概率采用过滤规则进行过滤,若满足过滤规则,该漏洞存在,若不满足过滤规则,该漏洞不存在。

构造过滤规则,过滤规则为:(1漏洞存在的融合概率大于第一判决门限ε1的值,(2)漏洞未知的融合概率小于第二判决门限ε2的值,(3)漏洞存在的融合概率大于漏洞不存在的融合概率,根据步骤5所得出的针对每个具体CVE编号的漏洞存在的融合概率、漏洞不存在的融合概率和漏洞未知的融合概率和步骤2给出的判决门限ε1和ε2的值,若同时满足过滤规则中的三个条件,则判定漏洞存在,否则漏洞不存在。

根据以上步骤首先以脆弱性态势数据为对象,对不同探测工具扫描得到的脆弱性数据在采用本体进行分层、语义化、统一描述的基础上进行融合分析,通过构造概率分配以及加权融合处理,从各探测工具的实际情况出发,综合各探测工具的结果,从而提高态势指标数据的准确性和全面性。

为验证本方法的有效性,考虑到各探测工具的自身特点、在探测性能上的不同,由专家系统给出Nessus和OpenVAS的相对权重为0.7、0.3。经计算当只在Nessus中给出的条目时,构造OpenVAS的基本概率分配函数和融合后的概率如表3所示,若采用D-S证据理论融合(即各工具提供的证据权相等时),得到的融合结果如表4所示:

表4

当取ε1=0.5,ε2=0.1时,当只有在Nessus中给出漏洞条目时,根据过滤规则得出使用加权D-S证据理论融合时,严重程度为Critical、High和Medium判断为漏洞存在;使用D-S证据理论融合时,只有严重程度为Critical和High时漏洞存在,其他情况给出的漏洞条目判断为不在漏洞。与基于加权的D-S证据理论融合结果相比较,未加权的D-S证据理论融合只识别出一部分漏洞。因为采用加权的D-S证据理论融合方法,充分考虑了探测工具证据的有效性,权重高的探测工具在合成过程中起较大的作用,权重低的探测工具起较小的作用,从而降低权重低的探测工具对整个融合过程的影响。

对搭建实验环境中的5台主机进行测试,其中192.168.15.1、192.168.15.2和192.168.15.4三台主机安装开源的专用于测试系统脆弱性的操作系统,因而存在较多漏洞。采用加权D-S证据理论融合后的结果和分别使用OpenVAS和Nessus的结果如图4所示。图4中横坐标为主机的IP地址,纵坐标为网络脆弱性实例数,单位为条。图4中竖条纹长方体表示Nessus融合效果,横条纹长方体表示OpenVas融合效果,斜条纹长方体表示加权D-S证据理论融合效果。从图4的结果可以看出,采用加权D-S证据理论融合方法可以综合不同的探测工具的结果,它比OpenVAS和Nessus任何一种手段得到的结果都更加全面。

对搭建实验环境中的5台主机进行测试,其中192.168.15.1、192.168.15.2和192.168.15.4三台主机安装开源的专用于测试系统脆弱性的操作系统,因而存在较多漏洞。采用加权D-S证据理论融合后的结果和采用D-S证据理论融合后的结果对比如图5所示。图5中横坐标为主机的IP地址,纵坐标为网络脆弱性实例数,单位为条。图5中横条纹长方体表示采用D-S证据理论融合效果,斜条纹长方体表示采用加权D-S证据理论融合效果。从图5的结果可以看出,采用加权D-S证据理论融合方法得到的漏洞数多于D-S证据理论融合方法。

以上实验表明,本发明一种脆弱性态势数据融合方法,从各探测工具的实际情况出发,综合各探测工具的结果,提高态势指标数据的准确性和全面性。

需要说明的是,尽管以上本发明所述的实施例是说明性的,但这并非是对本发明的限制,因此本发明并不局限于上述具体实施方式中。在不脱离本发明原理的情况下,凡是本领域技术人员在本发明的启示下获得的其它实施方式,均视为在本发明的保护之内。

一种脆弱性态势数据融合方法专利购买费用说明

![]()

Q:办理专利转让的流程及所需资料

A:专利权人变更需要办理著录项目变更手续,有代理机构的,变更手续应当由代理机构办理。

1:专利变更应当使用专利局统一制作的“著录项目变更申报书”提出。

2:按规定缴纳著录项目变更手续费。

3:同时提交相关证明文件原件。

4:专利权转移的,变更后的专利权人委托新专利代理机构的,应当提交变更后的全体专利申请人签字或者盖章的委托书。

Q:专利著录项目变更费用如何缴交

A:(1)直接到国家知识产权局受理大厅收费窗口缴纳,(2)通过代办处缴纳,(3)通过邮局或者银行汇款,更多缴纳方式

Q:专利转让变更,多久能出结果

A:著录项目变更请求书递交后,一般1-2个月左右就会收到通知,国家知识产权局会下达《转让手续合格通知书》。

动态评分

0.0